Chăm sóc khách hàng: 0979.300.098

Việc triển khai một hệ thống VPN thủ công (Manual) từ con số 0 từng là “cơn ác mộng” với không ít SysAdmin. Bạn phải vật lộn với hàng tá câu lệnh để khởi tạo EasyRSA, quản lý chứng chỉ CA, tạo Server Certificate, Client Key, rồi lại phải đau đầu cấu hình iptables sao cho đúng. Chỉ cần sai một dòng lệnh hay một quy tắc NAT, toàn bộ kết nối sẽ thất bại, để lại bạn với cái màn hình đen ngòm và log lỗi dài dằng dặc.

Thực tế, nhiều hướng dẫn trên mạng hiện nay hoặc là quá cũ kỹ, hoặc lại hướng người dùng cài đặt bản OpenVPN Access Server. Đây là bản thương mại có giao diện Web đẹp đẽ nhưng lại giới hạn chỉ cho phép tối đa 2 kết nối miễn phí. Điều này thực sự là một sự lãng phí tài nguyên và chi phí không cần thiết cho các doanh nghiệp vừa và nhỏ (SMBs). Tại sao phải trả tiền cho thứ mà bạn có thể sở hữu miễn phí và không giới hạn?

Giải pháp nằm ngay trong bài viết này. Thiết bị mạng Việt Nam sẽ hướng dẫn bạn cách cài đặt OpenVPN Server bản Community Edition. Nếu bạn chưa nắm rõ các khái niệm cốt lõi hoặc ưu điểm của giao thức này so với các loại VPN khác, hãy tham khảo bài viết chi tiết OpenVPN là gì trước khi bắt đầu.

Mục lục

tls-crypt và TCP Port 443 để qua mặt các hệ thống kiểm duyệt gói tin sâu (DPI).Trước khi đi vào phần “xương xẩu”, hãy đảm bảo bạn đã có đủ các nguyên liệu sau. Đừng để nước đến chân mới nhảy nhé!

root hoặc tài khoản user có quyền sudo.Tại sao lại phải làm khó bản thân trong khi cộng đồng Open Source đã tạo ra những công cụ tuyệt vời? Script của Nyr được xem là tiêu chuẩn vàng về độ ổn định, phù hợp cho người mới bắt đầu hoặc cần sự tương thích cao nhất.

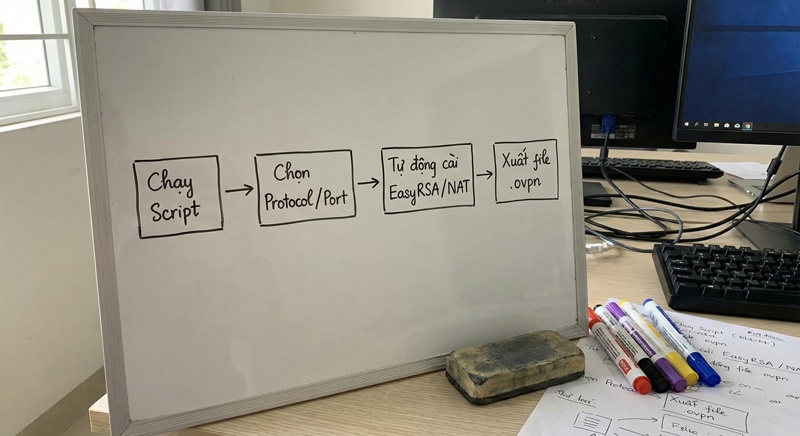

Thay vì gõ hàng trăm dòng lệnh, Script này tự động hóa quy trình cài đặt EasyRSA, khởi tạo PKI, và cấu hình UFW/Iptables.

Lưu ý quan trọng: Nhiều hướng dẫn cũ sử dụng link rút gọn git.io. Link này hiện đã không còn an toàn và có nguy cơ ngừng hoạt động. Hãy dùng link gốc từ GitHub Repository để đảm bảo tính bền vững:

wget https://raw.githubusercontent.com/Nyr/openvpn-install/master/openvpn-install.sh -O openvpn-install.sh && bash openvpn-install.sh

Ngay sau khi chạy, Script sẽ đưa ra các câu hỏi để bạn tùy chỉnh. Dưới đây là giải thích chi tiết để bạn chọn cho đúng:

admin_laptop hoặc iphone_sep).Sau khi nhấn Enter, quá trình cài đặt sẽ diễn ra trong khoảng 1-2 phút. Script này hỗ trợ đàm phán mã hóa tự động, ưu tiên AES-256-GCM nếu thiết bị client hỗ trợ, đảm bảo cân bằng giữa tốc độ và bảo mật.

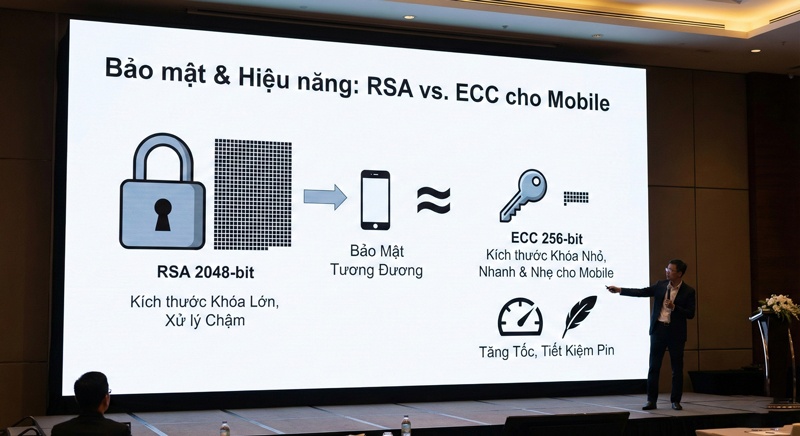

Nếu bạn là người dùng khó tính, muốn cài đặt OpenVPN Server với chuẩn mã hóa hiện đại hơn để tăng tốc độ trên thiết bị di động, hãy dùng script của Angristan. Đây là một bản fork mạnh mẽ của Nyr với nhiều tính năng nâng cao.

curl -O https://raw.githubusercontent.com/angristan/openvpn-install/master/openvpn-install.sh

chmod +x openvpn-install.sh

./openvpn-install.sh

Khi chạy script này, ở bước chọn mã hóa, bạn hãy chọn Elliptic Curve (thường là tùy chọn số 2 hoặc 3 tùy phiên bản script). Các bước còn lại tương tự như script của Nyr.

Để giúp bạn dễ dàng lựa chọn, hãy xem bảng so sánh dưới đây:

| Tính năng | Script Nyr | Script Angristan | OpenVPN Access Server | WireGuard |

|---|---|---|---|---|

| Độ khó cài đặt | Dễ | Trung bình | Dễ (Giao diện Web) | Trung bình |

| Mã hóa mặc định | RSA 2048 | ECC / RSA | RSA | ChaCha20 |

| Chi phí | Miễn phí | Miễn phí | Tính phí (>2 users) | Miễn phí |

| Khả năng vượt FW | Tốt | Rất tốt (tls-crypt) | Tốt | Kém (Dễ bị chặn) |

| Tốc độ | Khá | Cao | Khá | Rất cao |

Script rất tốt, nhưng đôi khi bạn cần can thiệp sâu hơn để tối ưu hóa hiệu năng hoặc đáp ứng nhu cầu đặc thù. Đây là lúc kiến thức chuyên sâu lên tiếng.

server.conf tối ưuFile cấu hình chính thường nằm ở /etc/openvpn/server/server.conf. Bạn có thể dùng nano hoặc vi để chỉnh sửa. Hãy chú ý các thông số “xương sống” sau:

dev tun: Bắt buộc. Nó kích hoạt giao diện mạng ảo TUN (Layer 3) để định tuyến gói tin IP.cipher AES-256-GCM: Đây là chuẩn mã hóa hiện đại và an toàn nhất hiện nay. Nếu file config đang dùng AES-256-CBC, hãy đổi sang GCM để tận dụng khả năng tăng tốc phần cứng.push "redirect-gateway def1 bypass-dhcp": Dòng lệnh quyền lực này ép toàn bộ traffic Internet của Client phải đi qua đường hầm VPN (Full Tunneling). Nếu bạn chỉ muốn truy cập mạng nội bộ (Split Tunneling), hãy comment dòng này lại.duplicate-cn: Cho phép nhiều thiết bị sử dụng chung một file cấu hình/chứng chỉ.

Để cài đặt OpenVPN Server hoạt động như một Gateway giúp Client truy cập Internet, bạn phải cho phép server chuyển tiếp gói tin.

/etc/sysctl.conf, tìm và bỏ comment dòng:net.ipv4.ip_forward = 1sysctl -p để áp dụng./etc/ufw/before.rules. Thêm đoạn sau vào đầu file (ngay sau phần header):

# NAT table rules

*nat

:POSTROUTING ACCEPT [0:0]

# Thay eth0 bằng tên card mạng chính của bạn

-A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

COMMIT

Đây là bước mà 80% người mới làm thường quên, dẫn đến việc kết nối VPN thành công nhưng không vào được mạng.

Server đã xong, giờ làm sao để Client kết nối?

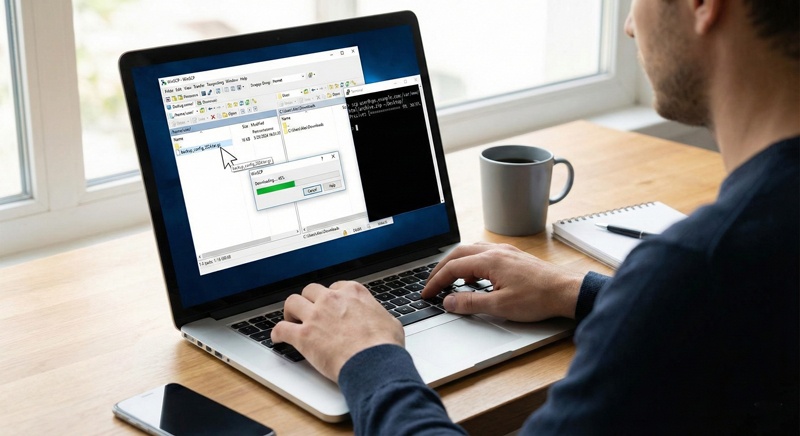

Sau khi chạy script, file cấu hình (ví dụ: admin_laptop.ovpn) sẽ nằm ở thư mục /root/.

Bạn cần tải file này về máy tính cá nhân.

scp nhanh gọn:

scp root@ip-vps:/root/admin_laptop.ovpn ~/Desktop/

.ovpn vừa tải.Trong quá trình cài đặt OpenVPN Server, sự cố là điều khó tránh khỏi. Dưới đây là cách xử lý những lỗi “khó nhằn” nhất.

/etc/sysctl.conf và các quy tắc iptables -t nat -L -v. Đảm bảo traffic từ dải 10.8.0.0/24 được phép đi ra card mạng chính.TLS Error: TLS key negotiation failedapt install chrony.Đây là một câu chuyện thực tế từ khách hàng của Thiết bị mạng Việt Nam.

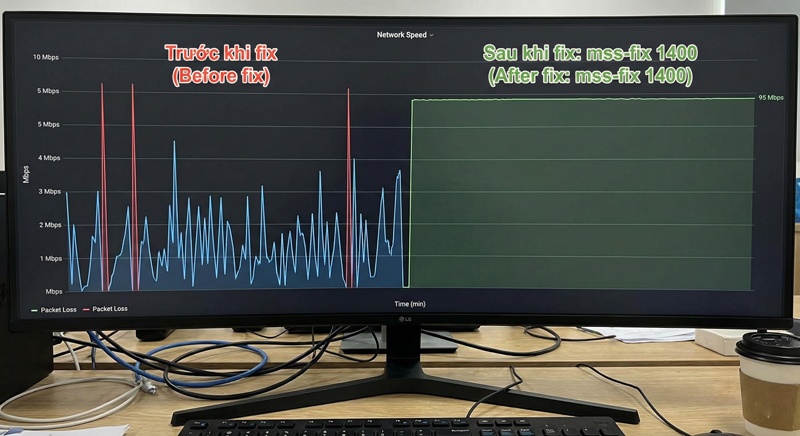

Bối cảnh: Một team lập trình viên (Dev) cần truy cập vào Server nội bộ để deploy code. Họ phàn nàn rằng tốc độ upload file lên server qua VPN cực kỳ chậm, thường xuyên bị ngắt giữa chừng, dù đường truyền cáp quang 100Mbps.

Vấn đề phát hiện: Sau khi kiểm tra log, chúng tôi phát hiện lỗi phân mảnh gói tin (Fragmentation). Do sử dụng đường truyền Internet gia đình (PPPoE) thường có MTU thấp (khoảng 1492), khi gói tin đi vào đường hầm VPN (bị đóng thêm Header của OpenVPN), kích thước tổng vượt quá giới hạn cho phép, dẫn đến việc gói tin bị Router cắt nhỏ hoặc Drop.

Giải pháp: Chúng tôi thêm dòng lệnh sau vào file server.conf để giới hạn kích thước phân đoạn TCP:

mss-fix 1400

Lệnh này ép OpenVPN điều chỉnh kích thước gói tin TCP payload xuống thấp hơn, đảm bảo nó chui lọt qua đường truyền mà không bị phân mảnh.

Kết quả: Tốc độ upload tăng vọt 300%, kết nối ổn định hoàn toàn. Đây là một mẹo nhỏ nhưng cực kỳ hiệu quả khi cài đặt OpenVPN Server.

Không giới hạn! Khác với bản Access Server tính phí theo đầu người, bản Community Edition cài bằng script này cho phép bạn tạo bao nhiêu User tùy thích, miễn là phần cứng Server chịu tải được.

Rất đơn giản. Bạn chỉ cần chạy lại file script ban đầu: bash openvpn-install.sh. Script sẽ hiện ra menu cho phép bạn chọn: 1) Thêm user mới, 2) Xóa (Revoke) user, 3) Gỡ bỏ OpenVPN.

Nếu tường lửa chặn cả TCP 443, bạn cần sử dụng tính năng tls-crypt (có trong script Angristan) hoặc bọc OpenVPN bên trong một tunnel khác như Stunnel hoặc Shadowsocks. Tuy nhiên, tls-crypt thường là đủ cho hầu hết các trường hợp.

Tùy mục đích. Nếu bạn cần truy cập các dịch vụ bị chặn IP Việt Nam, hãy dùng VPS nước ngoài. Nếu bạn cần tốc độ cao để làm việc, Remote Desktop về công ty, hãy dùng VPS Việt Nam để có độ trễ (Ping) thấp nhất.

Việc cài đặt OpenVPN Server giờ đây không còn là rào cản kỹ thuật quá lớn nhờ sự hỗ trợ của các công cụ tự động hóa như Nyr hay Angristan. Đây thực sự là giải pháp “ngon-bổ-rẻ”, cân bằng hoàn hảo giữa chi phí và tính năng bảo mật cho doanh nghiệp.

Đừng để dữ liệu của bạn trôi nổi trên Internet một cách thiếu an toàn. Hãy tự trang bị cho mình một đường hầm riêng ngay hôm nay.

Nếu bạn gặp khó khăn trong việc tối ưu hóa hiệu suất mạng, cấu hình Site-to-Site VPN phức tạp, hoặc cần tìm kiếm các thiết bị Router/Firewall chịu tải cao chuyên dụng làm VPN Gateway, hãy liên hệ ngay với Thiết bị mạng Việt Nam qua số 0979.300.098. Đội ngũ chuyên gia của chúng tôi luôn sẵn sàng hỗ trợ bạn 24/7.