Chăm sóc khách hàng: 0979.300.098

Trong giới SysAdmin (quản trị hệ thống), cuộc tranh luận giữa “Lão làng” OpenVPN và “Tân binh” WireGuard chưa bao giờ hết nóng. Một bên là tiêu chuẩn vàng suốt 20 năm, một bên là kẻ thách thức được chính Linus Torvalds ca ngợi là “tác phẩm nghệ thuật”. Bạn chọn kinh nghiệm hay tốc độ?

Người dùng thường lạc giữa ma trận thông tin: WireGuard nhanh nhưng liệu có an toàn cho doanh nghiệp? OpenVPN bị chê cồng kềnh liệu còn chỗ đứng trong kỷ nguyên 2025? Hay tệ hơn, bạn đang triển khai sai giao thức, khiến hệ thống mạng “rùa bò” và hở sườn trước tấn công mạng?

Tại Thiết bị mạng Việt Nam, chúng tôi không tin vào lời đồn. Bài viết này sẽ đặt hai giao thức lên bàn cân Benchmark kỹ thuật, mổ xẻ từ Kernel Space đến Post-Quantum (Hậu lượng tử). Hãy cùng tìm ra người chiến thắng trong cuộc đối đầu OpenVPN vs WireGuard để bạn có quyết định chính xác nhất.

| Tiêu chí | OpenVPN (với DCO) | WireGuard | Người chiến thắng |

|---|---|---|---|

| Tốc độ (Throughput) | Nhanh (8/10) | Rất nhanh (10/10) | WireGuard |

| Độ trễ (Ping) | Trung bình | Cực thấp | WireGuard |

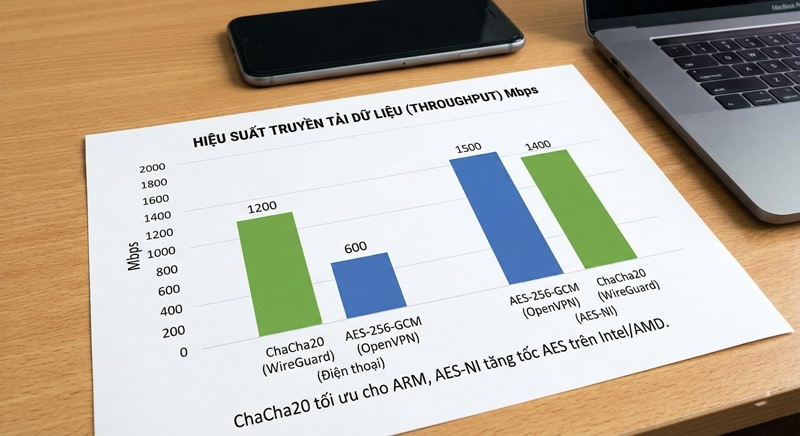

| Mã hóa | Linh hoạt (AES-NI, v.v.) | Cố định (ChaCha20) | Tùy phần cứng |

| Vượt tường lửa (DPI) | Xuất sắc (TCP 443) | Kém (UDP Only) | OpenVPN |

| Bảo mật tương lai | Hỗ trợ Post-Quantum | Chưa hỗ trợ Native | OpenVPN |

Mục lục

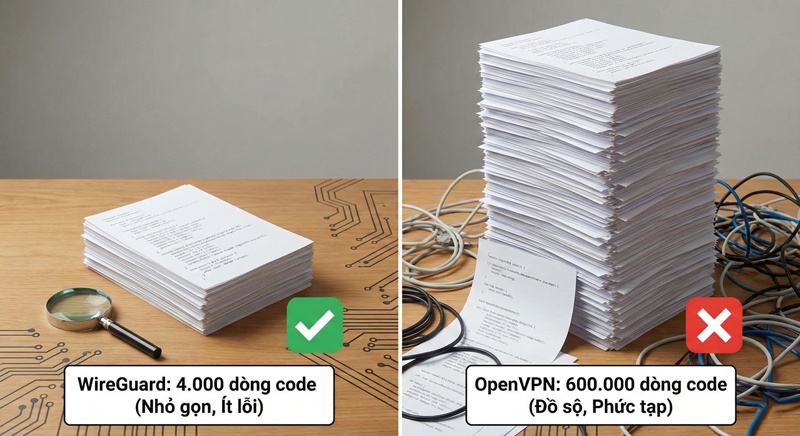

Tại sao WireGuard lại nhanh? Câu trả lời nằm ở sự tối giản đến mức cực đoan.

Hãy tưởng tượng: OpenVPN như một tòa lâu đài kiên cố với hàng ngàn cửa sổ, còn WireGuard là hầm trú ẩn chỉ có một lối vào.

Đây là phần nhiều người hiểu lầm nhất trong kèo đấu OpenVPN vs WireGuard.

WireGuard ép bạn dùng bộ chuẩn: ChaCha20-Poly1305 (Mã hóa), Curve25519 (Trao đổi khóa), BLAKE2s (Hashing).

OpenVPN cho phép chọn thuật toán. Và đây là điểm mấu chốt:

Đây là những kiến thức chuyên sâu mà các bài viết cũ chưa cập nhật.

Bạn nghĩ mã hóa hiện tại là bất khả xâm phạm? Máy tính lượng tử đang đến gần và có thể bẻ gãy các thuật toán trao đổi khóa ECDH/RSA.

WireGuard thuần chỉ chạy UDP. Để vượt tường lửa gắt gao (chặn UDP), dân chuyên nghiệp phải “bọc” WireGuard trong lớp TCP (dùng udp2raw hoặc Phantun), làm giảm hiệu suất và mất tính năng Roaming.

Lúc này, OpenVPN qua TCP 443 vẫn là giải pháp “mì ăn liền” tốt nhất để vượt qua hệ thống DPI (Deep Packet Inspection).

Để chứng minh không có giải pháp nào là “tốt nhất”, chỉ có “phù hợp nhất”, tôi xin chia sẻ một dự án thực tế.

Bối cảnh: Công ty vận tải với 50 xe container và 20 nhân viên văn phòng.

Giải pháp từ Thiết bị mạng Việt Nam:

Bài học: Đừng cuồng tín. Hãy phối hợp cả hai trong mô hình OpenVPN vs WireGuard.

Mô hình triển khai VPN Hybrid kết hợp WireGuard cho mobile và OpenVPN cho văn phòng thiết bị mạng Việt Nam

Public Key <-> IP Tĩnh. Nếu Server bị thu giữ, log này sẽ lộ danh tính người dùng. Các nhà cung cấp VPN (như NordVPN, Mullvad) phải xây dựng hệ thống “Double NAT” phức tạp để vá lỗi này.Cuộc chiến OpenVPN vs WireGuard không có kẻ thua cuộc, chỉ có người dùng chưa chọn đúng công cụ.

Bạn vẫn còn phân vân? Đừng để hệ thống mạng “rùa bò” thêm một ngày nào nữa. Hãy liên hệ ngay với Thiết bị mạng Việt Nam qua số 0979.300.098. Chúng tôi sẽ thiết kế giải pháp VPN tối ưu nhất cho riêng bạn.

1. Router MikroTik nên dùng OpenVPN hay WireGuard?

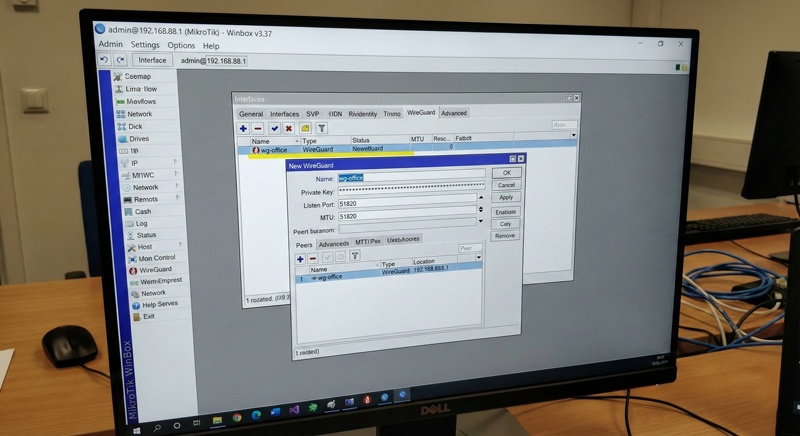

Từ RouterOS v7, MikroTik đã hỗ trợ WireGuard rất tốt (Kernel native). Hiệu suất WireGuard trên các dòng hEX hay RB4011 cao hơn hẳn OpenVPN. Tuy nhiên, nếu dùng dòng CCR cao cấp có tăng tốc phần cứng, OpenVPN vẫn chạy rất “bốc”.

2. Tôi có thể dùng cả hai cùng lúc không?

Hoàn toàn được. Bạn có thể thiết lập Server chạy song song: Port 51820 cho WireGuard (ưu tiên tốc độ) và Port 443 cho OpenVPN (ưu tiên kết nối tin cậy).

3. WireGuard có hỗ trợ xác thực 2 lớp (2FA) không?

Mặc định là KHÔNG. Bạn cần dùng các giải pháp quản lý bọc ngoài như Tailscale, Netmaker hoặc Firezone để có tính năng này. OpenVPN thì hỗ trợ 2FA (TOTP) sẵn có.