Chăm sóc khách hàng: 0979.300.098

Bạn có bao giờ cảm thấy bất lực khi hệ thống VPN cũ kỹ như PPTP hay L2TP liên tục bị ngắt kết nối, hoặc tệ hơn là bị các Firewall thế hệ mới (NGFW) chặn đứng ngay từ vòng gửi xe? Trong kỷ nguyên mà dữ liệu là vàng, việc để lộ thông tin qua các giao thức không an toàn hay để nhân viên “kêu trời” vì mạng chậm khi làm việc từ xa (Remote Work) là điều không thể chấp nhận được với một SysAdmin chuyên nghiệp.

Nhiều doanh nghiệp vội vã tìm đến các giải pháp phần cứng đắt đỏ, nhưng lại bỏ quên một “kho báu” mã nguồn mở vừa mạnh mẽ, vừa tiết kiệm chi phí. Một giải pháp có thể “lách” qua những hệ thống kiểm duyệt gắt gao nhất, đồng thời bảo vệ dữ liệu ở cấp độ quân sự.

Đó chính là OpenVPN. Không phải ngẫu nhiên mà suốt 20 năm qua, nó được mệnh danh là “tiêu chuẩn vàng” của thế giới bảo mật. Nhưng đừng vội nghĩ bạn đã hiểu hết về nó. Với sự ra đời của các công nghệ mới năm 2024-2025, OpenVPN đã lột xác hoàn toàn. Tại Thiết bị mạng Việt Nam, chúng tôi không chỉ triển khai, chúng tôi “sống” cùng công nghệ này. Bài viết này sẽ đưa bạn đi từ những khái niệm cơ bản đến những kỹ thuật “xương xẩu” nhất như DCO Kernel Module hay TCP Meltdown.

Mục lục

Định nghĩa một cách chính xác nhất, OpenVPN là một giao thức kết nối mạng riêng ảo (VPN) mã nguồn mở (Open Source), sử dụng kỹ thuật tạo đường hầm (Tunneling) để thiết lập kết nối điểm-điểm (Point-to-Point) hoặc Site-to-Site an toàn qua môi trường Internet đầy rẫy rủi ro.

Được khai sinh bởi James Yonan vào năm 2001 (hiện ông là CTO của OpenVPN Inc.), dự án này đã phát triển từ một công cụ cá nhân thành một hệ sinh thái bảo mật toàn cầu. Điểm khác biệt cốt lõi của OpenVPN so với các giao thức cứng nhắc khác là khả năng tùy biến vô hạn nhờ việc hoạt động dựa trên giao thức SSL/TLS.

Sức mạnh của OpenVPN nằm ở việc nó không “tự mình làm tất cả”. Nó đứng trên vai những người khổng lồ:

Đây là phần phân loại trình độ. Nếu bạn vẫn nghĩ OpenVPN chậm vì chạy trong Userspace, hãy đọc kỹ phần cập nhật công nghệ dưới đây.

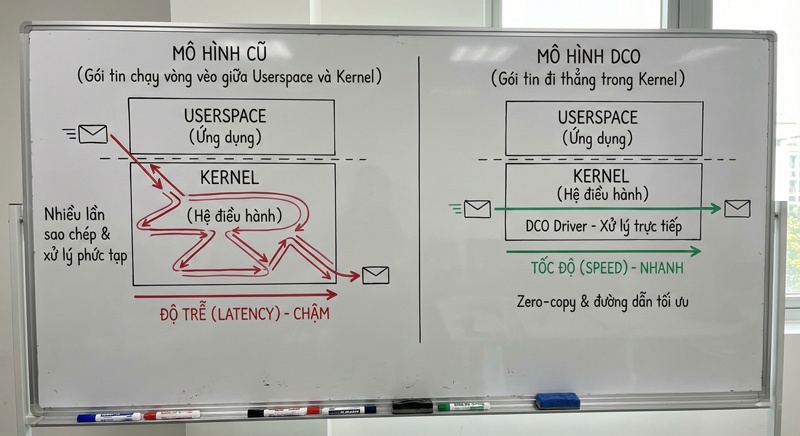

Nếu bạn từng nghe ai đó chê “OpenVPN chậm vì chạy trong Userspace và bị Context Switching quá nhiều”, hãy nói với họ rằng kiến thức đó đã lỗi thời. Với sự ra đời của OpenVPN 2.6+, một tính năng thay đổi cuộc chơi đã xuất hiện: Data Channel Offload (DCO).

ovpn-dco hoặc ovpn-dco-win trên Windows). Lúc này, luồng dữ liệu (Data Plane) sẽ được xử lý, mã hóa và định tuyến ngay tại Kernel. Chỉ có luồng điều khiển (Control Plane – bắt tay, xác thực) mới nằm ở Userspace.Kết quả thực tế? DCO giúp hiệu suất OpenVPN tăng gấp 8-10 lần, tiệm cận hoặc thậm chí ngang ngửa với WireGuard trong nhiều bài test Benchmark, đồng thời giảm tải CPU đáng kể. Đây là lý do OpenVPN vẫn “sống khỏe” và là lựa chọn số 1 tại Thiết bị mạng Việt Nam cho các dự án doanh nghiệp lớn.

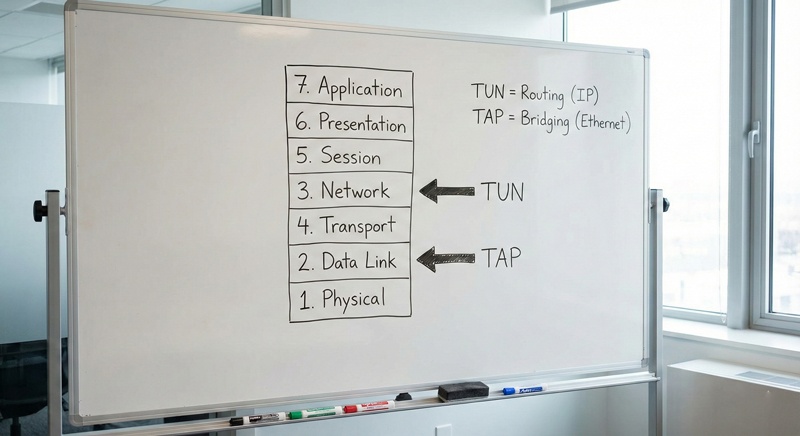

Để hoạt động, OpenVPN cần tạo ra các giao diện mạng ảo. Có hai loại driver cốt lõi bạn bắt buộc phải hiểu:

Lời khuyên chuyên gia: Luôn ưu tiên dùng TUN để đạt hiệu suất cao nhất và giảm overhead. Chỉ dùng TAP khi bạn thực sự hiểu mình đang làm gì với Layer 2.

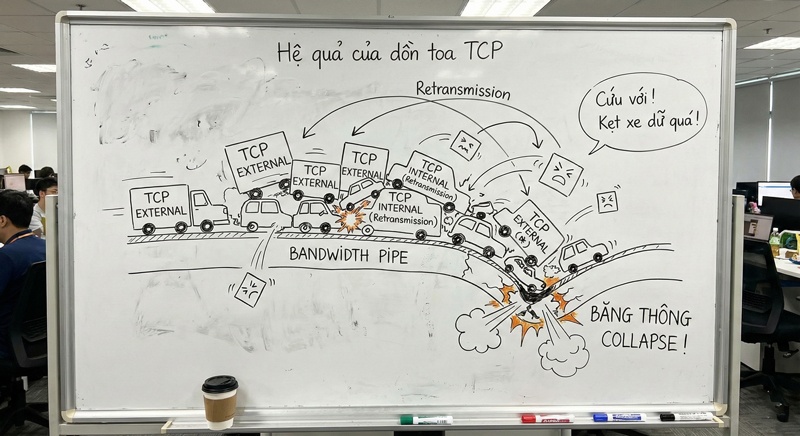

Khi cấu hình, câu hỏi kinh điển là: “Chọn UDP hay TCP?”.

Tại sao các ngân hàng hay tổ chức tài chính thường yêu cầu OpenVPN? Vì khả năng mã hóa “tận răng” của nó.

Đây là khái niệm cực kỳ quan trọng. OpenVPN liên tục thay đổi khóa phiên (Session Key) sau mỗi khoảng thời gian (thường là 60 phút).

Ý nghĩa: Giả sử hacker ghi lại toàn bộ dữ liệu mã hóa của bạn hôm nay. 5 năm sau, hắn đánh cắp được Private Key của Server. Hắn có giải mã được dữ liệu cũ không? KHÔNG. Vì khóa giải mã dữ liệu cũ đã bị hủy và không liên quan gì đến Private Key chính.

Bạn đang tìm kiếm thiết bị chịu tải cao cho VPN?

Các dòng Router phổ thông thường bị “treo” khi xử lý mã hóa AES-256. Hãy tham khảo các dòng Router chuyên dụng (MikroTik, DrayTek, Fortinet) tại Thiết bị mạng Việt Nam để đảm bảo tốc độ đường truyền.

Hãy đặt OpenVPN lên bàn cân một cách công bằng nhất.

Chúng tôi sẽ có bài phân tích chi tiết về OpenVPN vs WireGuard, nhưng đây là tóm tắt cốt lõi:

| Đặc điểm | OpenVPN (với DCO) | WireGuard |

|---|---|---|

| Tốc độ | Rất nhanh (tiệm cận WireGuard) | Cực nhanh (Native Kernel) |

| Mã hóa | Linh hoạt (AES, Camellia, ChaCha20) | Cố định (ChaCha20-Poly1305) |

| Quyền riêng tư | Không lưu IP (No-logs mặc định) | Lưu IP tĩnh trên Server |

| Hệ sinh thái | Khổng lồ, hỗ trợ mọi OS cũ mới | Đang phát triển, hạn chế trên OS cũ |

| Doanh nghiệp | Hỗ trợ LDAP, Radius, 2FA mạnh | Cần phần mềm bên thứ 3 quản lý |

Kết luận: Dùng WireGuard nếu bạn cần thiết lập nhanh cho cá nhân. Dùng OpenVPN nếu bạn là doanh nghiệp cần quản lý tập trung, bảo mật đa lớp và tương thích rộng.

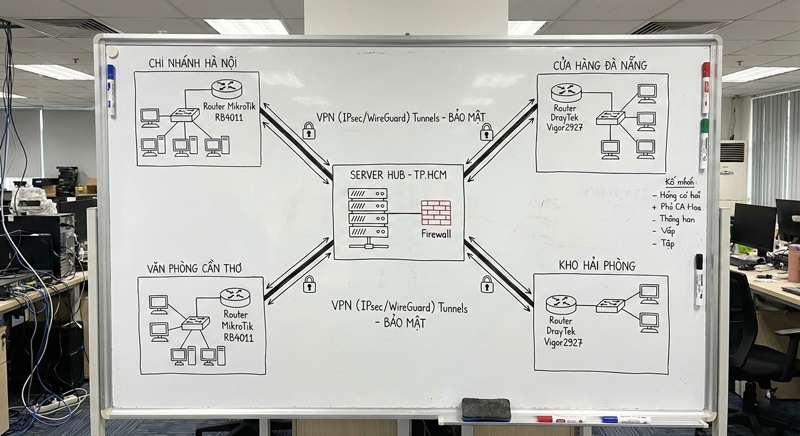

Lý thuyết là vậy, nhưng thực tế “chua” hơn nhiều. Dưới đây là case study từ dự án thực tế mà Thiết bị mạng Việt Nam đã triển khai.

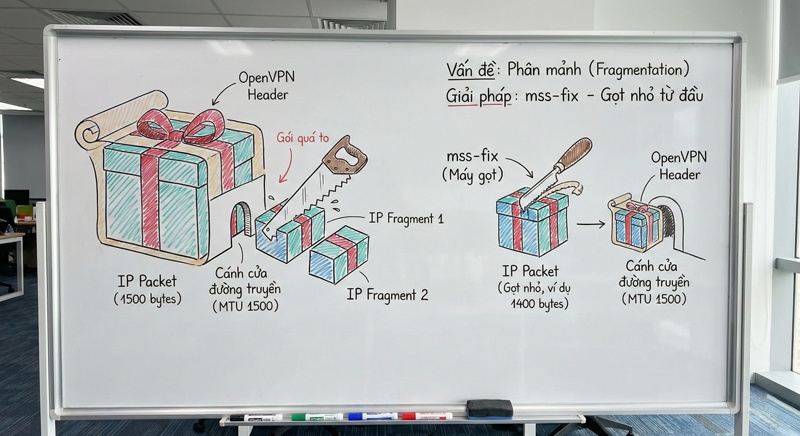

Thách thức: Khách hàng là một chuỗi bán lẻ có trụ sở tại TP.HCM và 50 cửa hàng trên toàn quốc. Họ cần đồng bộ dữ liệu POS về máy chủ trung tâm theo thời gian thực.

Giải pháp:

mss-fix 1400 trong cấu hình Server để ép kích thước gói tin TCP nhỏ lại, đảm bảo nó chui lọt qua đường truyền mà không bị chặt nhỏ.

Kết quả: Hệ thống hoạt động ổn định, độ trễ giảm từ 150ms xuống còn 40ms nhờ bật tính năng DCO và tối ưu MTU.

Dưới đây là tư duy triển khai. Chi tiết từng dòng lệnh sẽ có trong bài Cài đặt OpenVPN Server.

openvpn-install.sh nổi tiếng trên Github. Nó tự động hóa việc tạo PKI (Public Key Infrastructure), Server Certificate và Key.openvpn-dco-dkms để tận dụng tốc độ của Kernel Module.iptables để cho phép traffic từ dải VPN (10.8.0.0/24) đi ra Internet qua card mạng chính (eth0).Bản Community Edition hoàn toàn miễn phí và mã nguồn mở. Bản Access Server (có giao diện Web quản lý) tính phí dựa trên số lượng kết nối đồng thời (thường cho phép 2 kết nối free để test).

Có 3 lý do chính:

Hãy chuyển Server sang lắng nghe ở Port 443 TCP. Lúc này traffic VPN sẽ hòa lẫn với traffic HTTPS thông thường. Nếu vẫn bị chặn bởi DPI (Deep Packet Inspection), bạn cần dùng thêm Plugin obfsproxy để làm rối mã nguồn.

Trải qua hơn hai thập kỷ, OpenVPN không những không già đi mà còn trở nên mạnh mẽ hơn bao giờ hết nhờ công nghệ DCO và sự hỗ trợ từ cộng đồng khổng lồ. Nếu bạn cần một giải pháp cân bằng hoàn hảo giữa Bảo mật – Tốc độ – Linh hoạt cho doanh nghiệp, OpenVPN vẫn là lựa chọn số 1 không thể thay thế.

Đừng để hệ thống mạng của bạn trở thành “miếng mồi ngon” cho hacker hay điểm nghẽn của năng suất. Hãy trang bị kiến thức và hạ tầng đúng đắn ngay hôm nay.

Nếu bạn cần tư vấn giải pháp VPN Site-to-Site chuyên sâu, hoặc tìm kiếm các thiết bị Router/Firewall hỗ trợ tăng tốc phần cứng cho OpenVPN, đừng ngần ngại liên hệ Thiết bị mạng Việt Nam qua số 0979.300.098. Đội ngũ kỹ sư của chúng tôi luôn sẵn sàng đồng hành cùng bạn.